Les chercheurs en sécurité ont identifié un nouveau malware de suppression de données appelé SwiftSlicer visant à écraser des fichiers importants utilisés par le système d’exploitation Windows. Le nouveau malware a été découvert lors d’une récente attaque cybernétique contre une cible en Ukraine et a été attribué à Sandworm, un groupe de piratage travaillant pour le Directoire général du personnel de renseignement de l’Armée russe (GRU) dans le cadre de l’unité militaire Main Center for Special Technologies (GTsST) 74455.

Wiper de données en Go

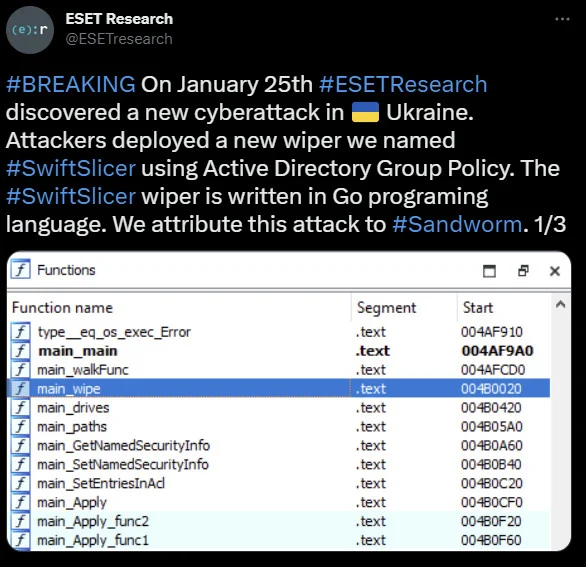

Bien que les détails sont limités concernant SwiftSlicer pour le moment, les chercheurs en sécurité de l’entreprise de cybersécurité ESET disent avoir trouvé le malware destructeur déployé lors d’une attaque cybernétique en Ukraine.

Le nom de la cible n’a pas été publié, mais les activités récentes de Sandworm incluent une attaque de suppression de données sur Ukrinform, l’agence de presse nationale ukrainienne.

Cependant, dans l’attaque découverte par ESET le 25 janvier, l’acteur de menace a lancé un autre malware destructeur appelé CaddyWiper, précédemment observé dans d’autres attaques sur des cibles ukrainiennes.

ESET affirme que Sandworm a lancé SwiftSlicer en utilisant la stratégie de groupe Active Directory, ce qui permet aux administrateurs de domaine d’exécuter des scripts et des commandes sur tous les appareils dans le réseau Windows.

Les chercheurs d’ESET affirment que SwiftSlicer a été déployé pour supprimer les copies d’ombre et écraser des fichiers critiques dans le répertoire système Windows, en particulier les pilotes et la base de données Active Directory.

La cible spécifique du dossier %CSIDL_SYSTEM_DRIVE%\Windows\NTDS indique que le wiper a pour but non seulement de détruire les fichiers, mais aussi de faire tomber les domaines Windows entiers.

SwiftSlicer écrase les données en utilisant des blocs de 4096 octets remplis de bytes générés aléatoirement. Après avoir terminé le travail de destruction de données, le malware redémarre les systèmes, selon les chercheurs d’ESET.

Selon les chercheurs, Sandworm a développé SwiftSlicer dans le langage de programmation Golang, qui a été adopté par plusieurs acteurs de menace pour sa versatilité et peut être compilé pour toutes les plateformes et matériels.

Bien que le malware n’ait été ajouté à la base de données Virus Total que récemment (soumis le 26 janvier), il est actuellement détecté par plus de la moitié des moteurs antivirus présents sur la plateforme de numérisation.

Malware destructeur de la Russie

Dans un rapport aujourd’hui, l’équipe d’urgence en informatique ukrainienne (CERT-UA) déclare que Sandworm a également essayé d’utiliser cinq utilitaires de destruction de données sur le réseau de l’agence de presse Ukrinform :

CaddyWiper (Windows) ZeroWipe (Windows) SDelete (outil légitime pour Windows) AwfulShred (Linux) BidSwipe (FreeBSD) L’enquête de l’agence a révélé que SandWorm a distribué le malware à des ordinateurs sur le réseau en utilisant un objet de stratégie de groupe (GPO) – un ensemble de règles que les administrateurs utilisent pour configurer les systèmes d’exploitation, les applications et les paramètres d’utilisateur dans un environnement Active Directory, la même méthode utilisée pour exécuter SwiftSlicer.